Sicherheitsupdates (Patches) sind längst kein lästiges IT-Ritual mehr – sie sind allerspätestens mit der der deutschen Umsetzung der NIS2-Richtlinie Pflicht. Das Cybersicherheitsgesetz wurde im November 2025 verabschiedet und ist seit dem 06.12.25 in Kraft. Gewissenhafte technische Umsetzung wird so zu einem zentralen Baustein gesetzlicher Cybersecurity-Compliance.

Doch was bedeutet das konkret für Unternehmen? Wie lässt sich sicherstellen, dass Patches nicht nur schnell, sondern auch nachweisbar und konform eingespielt werden? Dieser Artikel zeigt, warum Patch Management im Rahmen von NIS2 so entscheidend ist – und welche Anforderungen in der Praxis umgesetzt werden müssen.

Das Wichtigste in Kürze

- Patch-Management ist unter NIS2 verpflichtend und Teil des geforderten Schwachstellenmanagements. Sicherheitsupdates müssen risikobasiert und zeitnah umgesetzt werden.

- Die konkreten Anforderungen ergeben sich vor allem aus der EU-Durchführungsverordnung (Annex 6.6), nicht nur aus dem deutschen Gesetz.

- Tests sind erforderlich, der Dokumentationsumfang ist jedoch risikobasiert – besonders wichtig sind Nachweise bei Ausnahmen oder Verzögerungen.

- Third-Party-Applikationen sind häufig die größte Lücke: Automatisierung hilft, ersetzt aber keine vollständige Transparenz über alle Anwendungen.

1 Warum Patch Management im Rahmen von NIS2 so wichtig ist

Jede Schwachstelle, die ungepatcht bleibt, öffnet eine Tür - oder besser ein Scheunentor - für Angriffe. Und zwar so lange, bis der Patch vollständig ausgerollt ist. Die NIS2-Richtlinie erkennt genau das und rückt das Thema deshalb ins Zentrum der europäischen Cybersicherheitsstrategie.

NIS2 verlangt von Unternehmen, Security Patches innerhalb einer angemessenen Frist einzuspielen – und zwar nachweisbar. Das bedeutet: Es reicht nicht mehr, Patches irgendwann zu installieren. Sie müssen priorisiert, getestet, dokumentiert und rückverfolgbar ausgerollt werden.

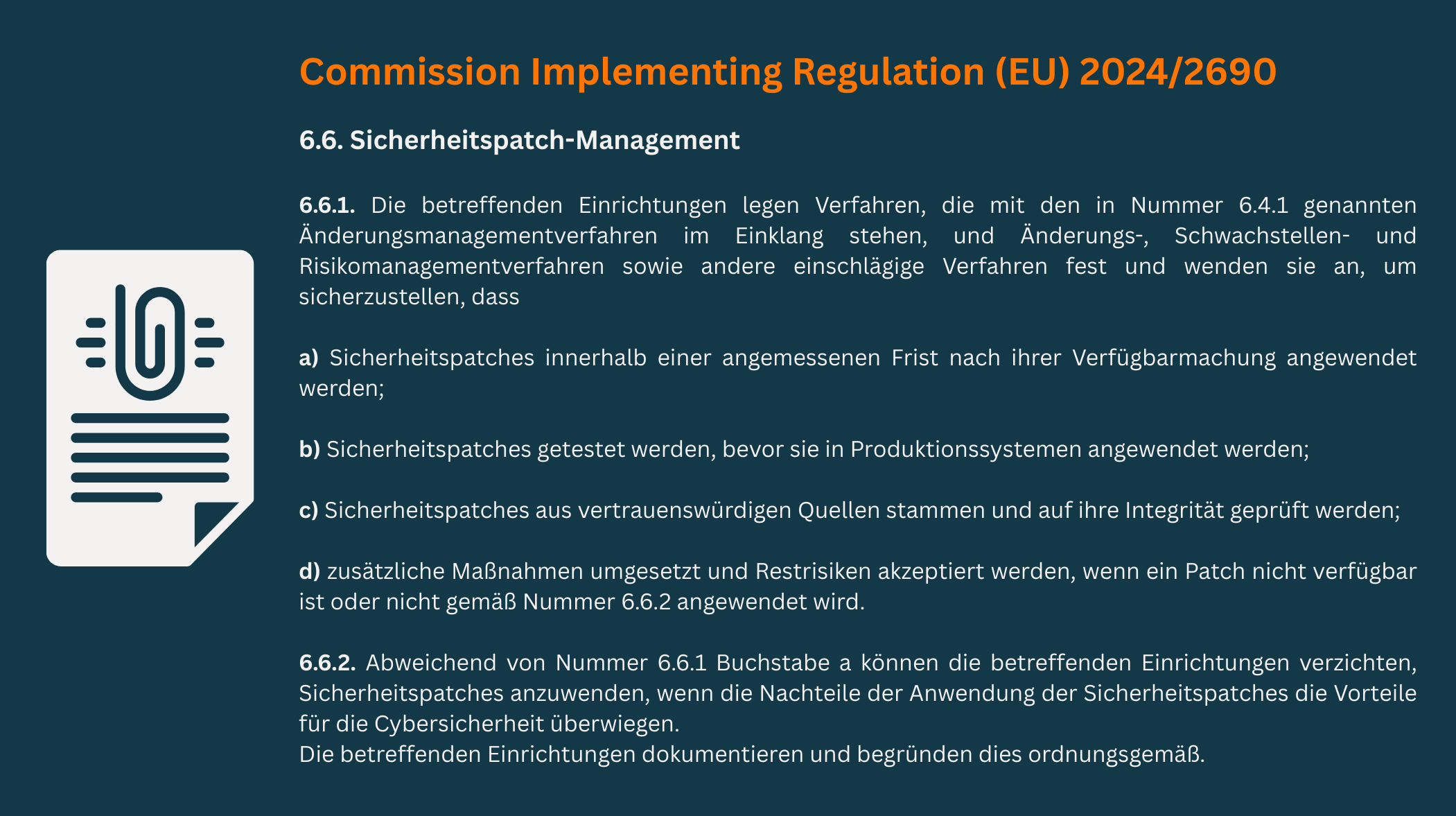

Der folgende Auszug stammt aus der Commission Implementing Regulation. Die verschiedenen für das Patch-Management relevanten Dokumente und deren Einordnung werden in Abschnitt 2 näher erläutert.

Patch Management war schon immer eine der wichtigsten Cyberhygiene Maßnahmen, erhält jetzt aber zusätzlich rechtliche Verantwortung. Wer hier inkonsequent handelt, gefährdet nicht nur seine Systeme, sondern riskiert auch Sanktionen und Haftungsfragen – und in beiden Fällen im Ernstfall die Existenz der Organisation.

Unsere Erfahrung zeigt: Für viele Unternehmen ist das regelmäßige und zügige Patchen von 3rd Party Applikationen eine Herausforderung. Patch Management Kataloge, wie Patch My PC, sind unerlässlich, doch darf man sich darauf nicht ausruhen: Applikationen, Treiber etc. außerhalb des Katalogs dürfen keinesfalls vernachlässigt werden!

Diese Einschätzung wird auch durch aktuelle Zahlen gestützt. Diese Studie von Juriba und Application Management Legende Bob Kelly zeigt, dass 80% der Unternehmen es nicht schaffen mehr als die Hälfte ihrer Anwendungen über einen Betrachtungszeitraum von 3 Monaten auf dem neuesten Stand zu halten. Ein signifikantes Sicherheitsrisiko gemacht aus immer häufiger auftretenden Vulnerabilities und immer schlanker werdenden IT-Abteilungen. Genau hier zeigt sich, warum Patch Management unter NIS2 nicht mehr als Nebenaufgabe betrachtet werden kann, sondern als kontinuierlicher, strukturierter und teil-automatisierter Prozess verstanden werden muss.

2 Wichtige Dokumente rund um Patch Management im Kontext von NIS2

Wer sich erstmals mit NIS2 und Patch Management beschäftigt, stößt schnell auf eine Vielzahl von Regelwerken, Gesetzen und Leitfäden auf EU- und nationaler Ebene. Auf den ersten Blick wirkt das Zusammenspiel dieser Dokumente unübersichtlich, da sich die Anforderungen nicht an einer einzigen Stelle vollständig nachlesen lassen.

Grundsätzlich setzt die NIS2-Richtlinie den rechtlichen Rahmen, während das deutsche Cybersicherheitsgesetz diesen Rahmen in nationales Recht überführt. Die eigentliche fachliche Konkretisierung, insbesondere für Patch Management, erfolgt jedoch auf EU-Ebene durch eine Durchführungsverordnung und wird zusätzlich durch Leitfäden der ENISA erläutert. Diese Dokumente bauen aufeinander auf, ergänzen sich und haben unterschiedliche rechtliche Bindungswirkung.

Die folgende Tabelle ordnet die wichtigsten Regelwerke ein und zeigt, welche Rolle sie jeweils für Patch Management spielen und wo konkrete Anforderungen zu finden sind.

3 Die NIS2-Anforderungen an Patch Management im Detail

Die konkreten Anforderungen an Patch Management leiten sich aus dem unter 1. abgebildeten Annex 6.6 „Security patch management“ der EU-Durchführungsverordnung (EU) 2024/2690 ab, die NIS2 und die deutsche Gesetzgebung inhaltlich präzisiert. Dort werden u. a. zeitnahe Anwendung, Tests vor Produktivsetzung, vertrauenswürdige Quellen und der Umgang mit fehlenden Patches benannt.

Die ENISA Technical Implementation Guidance vertieft diese Punkte und liefert praxisnahe Hinweise zu risikobasierten Fristen, Dokumentation und Auditfähigkeit.

- Zeitnahe Anwendung von Sicherheitspatches: Sicherheitsrelevante Updates müssen innerhalb einer definierten Frist eingespielt werden – abhängig von der Kritikalität der Schwachstelle.

- Test vor der Implementierung: Patches dürfen nicht unkontrolliert ausgerollt werden. Unternehmen müssen sicherstellen, dass sie keine Nebenwirkungen auf Produktivsysteme haben.

- Verwendung vertrauenswürdiger Quellen: Nur Updates aus geprüften, verifizierten Quellen dürfen eingesetzt werden. Integritätsprüfungen sind verpflichtend.

- Dokumentation & Nachweisfähigkeit: Jeder Schritt – vom Patch-Test bis zum Rollout – muss nachvollziehbar dokumentiert werden. Diese Protokolle dienen als Nachweis bei Audits oder Vorfällen.

- Umgang mit fehlenden Patches: Wenn für eine Schwachstelle noch kein Patch verfügbar ist, müssen alternative Schutzmaßnahmen (z. B. Workarounds, Segmentierung) dokumentiert werden.

Die NIS2-Anforderungen für Patch Management machen deutlich: Unternehmen müssen technische Umsetzung, Prozessqualität und Nachweisführung miteinander verzahnen – eine Herausforderung, die nur mit Konsequenz, klar definierten Verantwortlichkeiten, den richtigen Tools und Automatisierung zu meistern ist.

4 Häufige Herausforderungen bei NIS2-konformem Patch Management

In der Theorie klingt Patch Management einfach: Updates erkennen, testen, verteilen – fertig.

In der Praxis stoßen viele Unternehmen hier jedoch an ihre Grenzen. NIS2 verschärft diese Situation zusätzlich, weil nicht nur technische Umsetzung, sondern auch Dokumentation, Nachvollziehbarkeit und Governance gefordert sind.

- Zeit- und Ressourcenengpass: Regelmäßige Überprüfung auf Security Patches, Softwarepaketierung, Testing, Rollout, Dokumentation und Monitoring binden viel Zeit, müssen aber ständig und regelmäßig erfolgen. Durch fehlende Ressourcenstauen sich Tasks. Viele IT-Teams laufen ständig hinterher und stehen so im Risiko - für Schäden durch Cyberangriffe und Nichterfüllung der Regulatorik. Auch Cyberversicherung greifen häufig nicht, wenn kein wirklich gelebter Prozess für Patch Management etabliert ist.

- Heterogene Systemlandschaften: Viele Organisationen betreiben eine Mischung aus Windows-, Linux-, macOS- und IoT-Geräten – oft verteilt über mehrere Standorte oder Clouds. Das erschwert einheitliche Patch-Prozesse und konsistente Berichterstattung.

- Fehlende zentrale Steuerung: Ohne eine zentrale Unified Endpoint Management Lösung und entsprechende Reporting Möglichkeiten fehlt Transparenz darüber, welche Systeme aktuell gepatcht sind und welche nicht. Genau diese Übersicht ist aber Grundlage für NIS2-Audits.

- Testaufwand und Betriebsrisiken: Updates können Nebenwirkungen haben – insbesondere bei geschäftskritischen Anwendungen. Trotzdem verlangt NIS2 eine zeitnahe Installation. Zwischen Schnelligkeit und Stabilität entsteht ein organisatorischer Zielkonflikt.

- Priorisierung von Schwachstellen: Nicht jeder Patch ist gleich kritisch. Viele Unternehmen haben keine klaren Regeln, welche Lücken sofort und welche später geschlossen werden. NIS2 fordert hier ein risikobasiertes Vorgehen.

- Dokumentationspflichten: Viele IT-Teams unterschätzen den Aufwand, der mit der Nachweispflicht einhergeht. Logs, Testberichte und Freigaben müssen so gepflegt werden, dass sie auditfähig bleiben – oft ein zusätzlicher administrativer Kraftakt.

- Gefühl falscher Sicherheit: Viele Unternehmen fühlen sich gut aufgestellt, weil Betriebssysteme automatisiert gepatcht werden, etwa über Windows Autopatch. Dabei bleibt oft unbemerkt, dass ein großer Teil der Angriffsfläche in Drittanbieter-Applikationen liegt. Zwar werden Patch-Kataloge wie Patch My PC sinnvoll eingesetzt, Anwendungen außerhalb dieser Kataloge geraten jedoch leicht aus dem Blick. So entsteht eine trügerische Sicherheit, bei der vermeintlich geschlossene Lücken tatsächlich offenbleiben.

Diese Herausforderungen zeigen: Wer NIS2 ernst nimmt, braucht nicht nur Tools, sondern klare Prozesse, Verantwortlichkeiten und Automatisierung.

5 So gelingt die praktische Umsetzung – Patch Management nach NIS2

So gelingt es ein NIS2 konformes Patch Management aufzubauen. Die größte Herausforderung dabei ist und bleibt die Kapazität der IT-Abteilung:

- Alle Endpoints verwalten: Die Grundvoraussetzung dafür, dass Patches auf viele Endgeräte gleichzeitig ausgerollt werden können. Bei SOFTTAILOR konzentrieren wir uns in der Regel auf die klassischen Endgeräte, wie Server und Clients verschiedenster Betriebssysteme. In der Regel versuchen wir, diese mit einem einheitlichen Unified Endpoint Management von Microsoft oder baramundi zu verwalten. Das ist aber nicht immer möglich und auch Netzwerkkomponenten und IoT-Geräte müssen bedacht werden.

- Verantwortlichkeiten klären: Patchen braucht klares Ownership. Für jede Gerätegruppe ist festzulegen, wer umsetzt und wer den Nachweis liefert. Netzwerkkomponenten verantwortet typischerweise das Netzwerkteam, Clients und Server das Endpoint-Team. Lassen sich nicht alle Geräte über ein System steuern, werden Zuständigkeiten entlang der eingesetzten Plattformen verteilt. Bei IoT und OT bietet sich häufig eine gemeinsame Verantwortung von IT und Fachbereichen an.

- Patch-Reporting & - Inventarisierung: Der erste Schritt ist Transparenz – Der Patch Status aller Anwendungen und Geräte sollten idealerweise in einem zentralen Reporting erfasst werden. Patch My PC hat daher sehr stark in Advanced Insights für Intune und für SCCM investiert.

- Automatisierung: Automatisierte Prozesse sind der Schlüssel, um Patches zuverlässig, schnell und mit gleichbleibender Qualität bereitzustellen. Tools erleichtern diesen Schritt erheblich, da Anwendungen automatisiert paketiert, getestet und in Intune oder MECM integriert werden. Dadurch sinkt der manuelle Aufwand deutlich, während gleichzeitig sichergestellt ist, dass auch Drittanbieter-Software regelmäßig und konsistent aktualisiert wird.

- Robuster Prozess für Patche, die nicht automatisiert sind: Nicht alle Applikationen lassen sich automatisch z.B. durch Patch My PC updaten. Für solche Fälle braucht es einen klar definierten kontinuierlichen Prozess. Dazu gehören das regelmäßige Überprüfen auf (Sicherheits-)Updates und in der Folge die zeitnahe Softwarepaketierung, Testing und Rollout der Applikation.

- Bewertung von Sicherheitslücken: Nicht jeder Patch ist kritisch. Ein Risikobewertungsprozess (z. B. anhand von CVSS-Scores oder Microsoft Defender-Bewertungen) hilft, die Dringlichkeit zu bestimmen. Kritische Lücken müssen innerhalb klar definierter Fristen geschlossen werden. Aber auch weniger kritische Sicherheitslücken sollten keinesfalls vernachlässigt werden.

- Test in isolierten Umgebungen: Vor dem Rollout sollten Updates in einer Testumgebung geprüft werden. Dabei geht es weniger um Funktionsumfang, sondern um Stabilität und Kompatibilität – ein zentraler Punkt, um Betriebsausfälle zu vermeiden.

- Rollout in Ringen: Ein gestufter Rollout reduziert Risiken und sorgt für Stabilität im Betrieb. Updates sollten zunächst in einem kleinen Pilotkreis verteilt und erst danach schrittweise auf alle Systeme ausgerollt werden. Dieses Vorgehen ermöglicht es, unerwartete Effekte frühzeitig zu erkennen und gegenzusteuern, bevor sie größere Auswirkungen haben. Auch wenn Lösungen diesen Prozess weitgehend automatisieren können, bleibt eine kontinuierliche Überwachung entscheidend – insbesondere, um bei Fehlern oder Inkompatibilitäten schnell eingreifen zu können.

- Dokumentation & Audit-Trail: Patch Management muss nachvollziehbar sein, nicht überdokumentiert. Entscheidend ist, dass ersichtlich bleibt, welche Patches ausgerollt wurden und wo Abweichungen bestehen. Wird ein Patch verzögert oder nicht installiert, sind die Gründe sowie geplante Ersatzmaßnahmen festzuhalten. In der Praxis reichen dafür Logs aus den Management-Systemen, Change-Einträge und Freigaben aus. Umfang und Detailtiefe der Dokumentation sollten sich am Risiko orientieren, nicht an formalen Berichtspflichten. Funktionen wie Advanced Insights von Patch My PC unterstützen dabei, indem sie Patch-Status, Abweichungen und Trends zentral auswertbar machen.

6 Fazit – Patch Management als Schlüssel zur NIS2-Compliance

NIS2 konformes Patch Management muss verschiedenste Aspekte bedenken und muss daher gutdurchdacht werden. Mit etwas Aufwand, den richtigen Tools und ausreichend Kapazität lässt sich allerdings ein robuster, wiederholbarer und teilautomatisierter Prozess bauen, der den Anforderungen genügt und gleichzeitig die IT-Sicherheit signifikant erhöht. Unternehmen, die ihre Systeme regelmäßig und nachvollziehbar aktualisieren, erfüllen nicht nur regulatorische Vorgaben, sondern stärken aktiv ihre Cyber-Resilienz.

Da viele IT-Abteilungen mit begrenzten Ressourcen arbeiten, kann externe Unterstützung sinnvoll sein. SOFTTAILORs Patch Management as a Service automatisiert Abläufe wo möglich, überwacht diese, kümmert sich proaktiv um nicht-automatisierbare Patches, hält definierte SLAs ein und liefert revisionssichere Nachweise für Audits.